近年、セキュリティ意識の向上とともに、企業が利用する通信手段の安全性に注目が集まっています。その中で、「SMSはアナログ回線で暗号化されておらず危険だ」という誤った情報が、SNSや一部の技術ブログを中心に拡散しています。

確かに、SMSは誕生から30年以上経つ古い規格です。しかし、「アナログ=危険」という評価は、現代の携帯電話ネットワークの仕組みを踏まえると成り立ちません。本稿では、SMSの通信メカニズムと現実的な脅威モデルを整理し、ビジネス利用におけるリスクの実像を解説します。

「アナログ回線」という誤解

まず、前提となる技術的な事実を整理します。「SMSはアナログ回線である」という説は誤りです。

現在の携帯電話通信(LTE、5Gなど)は、すべてデジタル信号によって制御されています。SMSもまた、この通信規格内の「シグナリングチャネル(信号用回線)」を利用して送受信されるデジタル通信です。

・1Gの時代 → 一部でアナログ技術が存在

・2G以降 → デジタル化(GSM、CDMA、LTE…)

・現代 → 無線もコア網もフルデジタル

かつての第1世代携帯電話(1G)の時代であればいざ知らず、現代の通信環境において、ラジオのようにアナログ波を傍受して内容を盗聴することは不可能です。したがって、セキュリティ議論の前提として「アナログ=危険」という図式は成立しません。

「暗号化されていない」の正確な意味

では、「SMSは暗号化されていない」という指摘についてはどう捉えるべきでしょうか。これには正確な注釈が必要です。

1. 無線区間は暗号化されている

端末から携帯キャリアの基地局までの無線通信区間は、通信規格(標準仕様)によって暗号化されています。空間を飛び交う電波を単純にキャプチャしたとしても、その内容を解読することは極めて困難です。

2. エンドツーエンド暗号化(E2EE)ではない

セキュリティ上の懸念として挙げられるのは、ここです。 LINEやSignalなどが採用する「エンドツーエンド暗号化(E2EE)」は、通信事業者さえも中身を見ることができない仕組みです。対してSMSは、通信キャリアのサーバーを経由する際、キャリア側では内容を処理可能な状態で扱います。

つまり、リスクの本質は「誰でも傍受できる」ことではなく、「通信キャリア(MNO)の管理体制を信頼できるか」という点にあります。国内の大手通信事業者は、電気通信事業法に基づく厳格な「通信の秘密」の保護義務を負っており、ビジネス実務上、この経路での情報漏洩リスクは極めて限定的であると判断するのが一般的です。

想定すべき「本当のリスク」とは

実務において警戒すべきは、映画のような通信傍受ではなく、より現実的な脅威です。

SS7の脆弱性について

技術的な観点では、通信事業者間をつなぐ共通線信号No.7(SS7)というプロトコルに脆弱性が存在することは事実です。理論上、高度な技術を持つ攻撃者がこれを悪用すれば、SMSの傍受が可能とされています。

- 発信元偽装

- 位置情報の取得

- SMSの転送攻撃

などが理論上可能とされています。

しかし、これには国家機関レベルの設備や高度な専門知識が必要であり、一般的な企業の顧客通知やマーケティングメッセージが標的となることは考えにくいのが現状です。

最大の脅威は「スミッシング」

我々が注視すべきは、通信経路の安全性よりも、「なりすまし(スミッシング)」のリスクです。 正規の企業を装い、フィッシングサイトへ誘導する手口は年々増加しています。

- 偽のETC料金未払い通知

- 偽の宅配業者

- 金融機関のログイン誘導

SMSの“通信路”ではなく、受信者を騙す社会工学的な攻撃 のほうが圧倒的に多く、実被害も大半はここです。

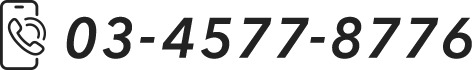

企業がSMSを活用する際は、「回線の暗号化」を懸念するよりも、「Sender ID(送信者名)の明記」や「公式サイトでの周知」といった、受信者が正規のメッセージであることを識別できる運用こそが求められます。

スミッシング(SMSフィッシング)については下記記事でも詳しく解説しています。

なぜ金融機関や大手IT企業はSMSを採用し続けるのか

SMSに致命的な欠陥があるならば、セキュリティ要件の厳しい銀行や、Google等の巨大テック企業が、二段階認証の基盤としてSMSを採用し続けるはずがありません。

彼らがSMSを選択する理由は、リスクとベネフィットのバランスが優れているからです。

- 到達率の高さ: 専用アプリのインストールが不要で、全携帯電話ユーザーに届く。

- 本人性の担保: SIMカード(電話番号)に紐づくため、メールアドレスと比較して本人確認の精度が高い。

- 実用的な安全性: 完全無欠ではないものの、通信キャリアの管理下において実用上十分な安全性が確保されている。

代替手段もある?

SMSが広く採用され続けている一方で、「電話認証(音声通話を用いたワンタイムパスコードの通知)」という手段も有力な選択肢です。電話認証はSMSとは異なるチャネルでOTPを届けるため、次のような特長があります。

- 到達率がさらに高い:SMSが遅延しやすい時間帯や海外ローミング環境でも安定して届きやすい

- SIMスワップ攻撃やスミッシングに強い:音声通話で読み上げる形式のため、偽SMSへの誘導が困難

- 固定電話番号にも対応:SMS非対応のユーザーをカバーでき、本人確認範囲を広げられる

このため、実務では SMSと電話認証を併用し、ユーザーの状況に応じて選択肢を提供する 企業が増えています。

- ログイン時の標準としてSMS

- 高リスク操作(パスワード変更・高額取引)で電話認証

- SMS非対応ユーザー向けのバックアップ要素として電話認証

といった使い分けが代表的です。

実際に、金融機関・証券会社・不動産系プラットフォーム・行政系サービスなどでは、より確実な本人確認が求められる場面で電話認証が採用されており、「本人がその場で受け取っている確度」を強めたい企業ほど導入が進んでいます。

こうした理由から、SMSだけでなく電話認証を組み合わせることにより、セキュリティ強度とユーザー到達性の双方を高める構成が実務に適しています。

電話認証の仕組みやメリットの詳細は、こちらの記事でも詳しく解説しています。

結論:リスクを見極め、適切に活用する

「SMSは危険だ」という極端な指摘に対し、過敏に反応する必要はありません。

機密性の高い内部情報やパスワードそのものを平文で送ることは避けるべきですが、予約のリマインド、重要なお知らせ、本人確認(OTP)といった用途において、SMSは依然として最も到達率が高く、信頼できるチャネルの一つです。

技術的な背景を正しく理解し、「何を防ぎ、何を活用するか」という視点でツールを選定することが、企業のセキュリティ担当者には求められています。